【工具分享】windows日志GUI图形化分析工具

WindowsLog_Check V3.4更新内容

修复数据库写入错误

:解决了在将日志数据写入数据库时出现的“database is locked”错误,确保数据存储的稳定性和可靠性。 增强数据筛选功能

:新增了对所有日志数据和主机信息数据的关键字筛选功能,用户可以更方便地查找和分析特定信息。 扩展日志展示范围

:增加了对系统日志、应用程序日志和安全日志的部分展示功能。每个日志最多显示1000条记录,虽然详细信息可能不完全,但已大大提升了日志查看的便利性。 新增威胁检索提示

:在威胁检索子功能中,增加了弹窗提示,帮助用户更直观地了解功能使用方法和注意事项。 优化日志分析流程

:在第二次运行时,工具会自动分析工具目录下的Eventlog.db文件,减少重复分析日志的时间,提高工作效率。

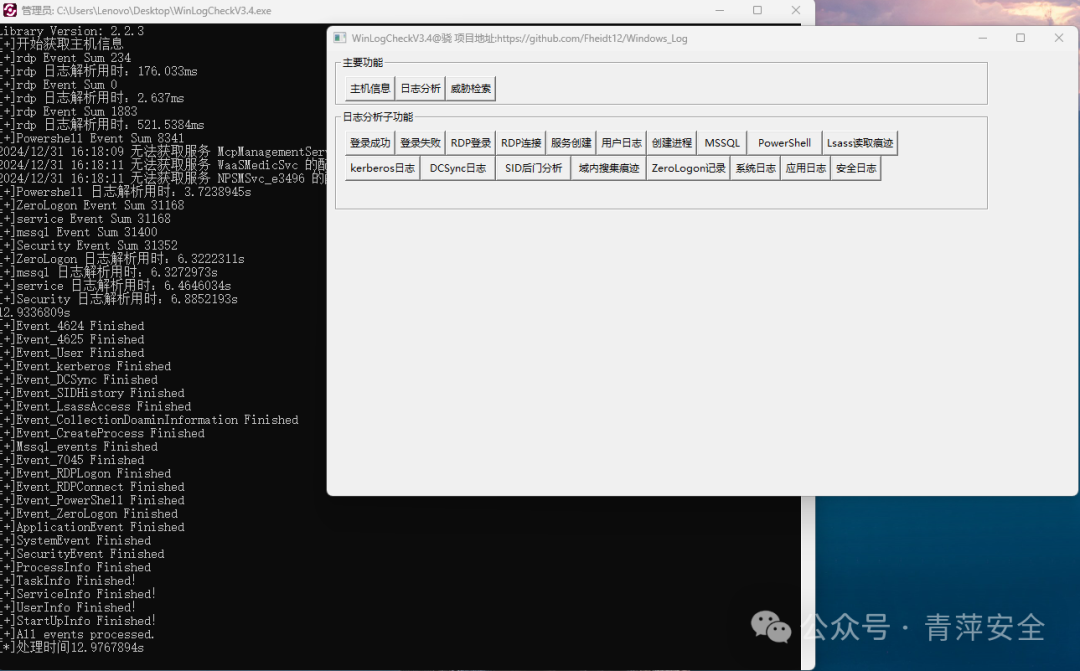

V3.4工具运行界面

需要注意两点:

1、需要右键管理员运行,加载完成后 会弹出GUI界面

2、GUI弹出后,先将GUI最大化,再点击具体功能点,要不然列表会出现显示BUG,目前还没解决好

工具原理介绍

调用Windows API获取原始日志信息

:使用Go语言的 syscall包调用Windows API,获取原始的事件日志数据。例如,您可以使用syscall.NewLazyDLL和syscall.NewProc加载相应的DLL和函数,然后通过syscall.Syscall调用API。 razeen.me解析XML格式的日志数据

:Windows事件日志通常采用XML格式。您可以使用Go的 encoding/xml包解析这些XML数据。首先,定义与事件ID对应的结构体,然后使用xml.Unmarshal将XML数据映射到这些结构体中。 cnblogs.com提取关键字段信息

:在解析后的结构体中,提取您关心的关键字段信息,如事件ID、时间戳、源计算机名等。 存储日志信息到SQLite数据库

:使用Go的 github.com/mattn/go-sqlite3库连接SQLite数据库。根据提取的字段信息,设计相应的数据库表结构,并将日志信息插入到这些表中。使用SQL语句进行检索

:在SQLite数据库中,您可以编写SQL查询语句,检索和分析存储的日志数据。例如,您可以根据事件ID、时间范围等条件进行筛选。

WindowsLog_Check V3.3

调用Windows API获取原始日志信息

:使用Go语言的 syscall包调用Windows API,获取原始的事件日志数据。例如,您可以使用syscall.NewLazyDLL和syscall.NewProc加载相应的DLL和函数,然后通过syscall.Syscall调用API。 razeen.me解析XML格式的日志数据

:Windows事件日志通常采用XML格式。您可以使用Go的 encoding/xml包解析这些XML数据。首先,定义与事件ID对应的结构体,然后使用xml.Unmarshal将XML数据映射到这些结构体中。 cnblogs.com提取关键字段信息

:在解析后的结构体中,提取您关心的关键字段信息,如事件ID、时间戳、源计算机名等。 存储日志信息到SQLite数据库

:使用Go的 github.com/mattn/go-sqlite3库连接SQLite数据库。根据提取的字段信息,设计相应的数据库表结构,并将日志信息插入到这些表中。使用SQL语句进行检索

:在SQLite数据库中,您可以编写SQL查询语句,检索和分析存储的日志数据。例如,您可以根据事件ID、时间范围等条件进行筛选。

V3.3功能介绍

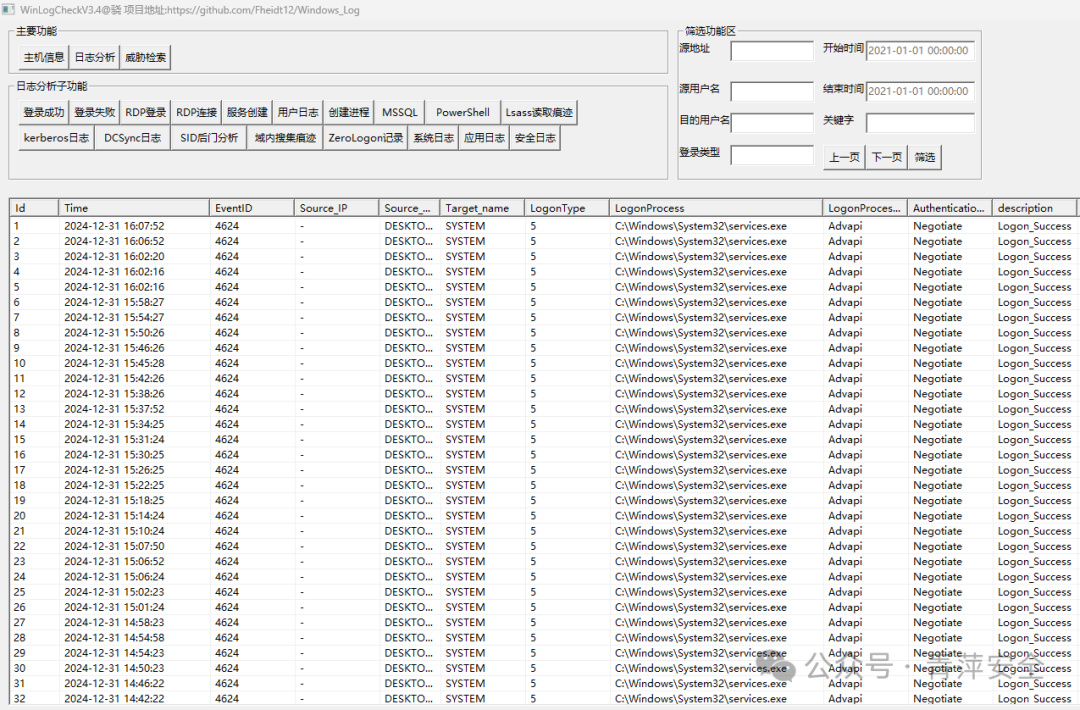

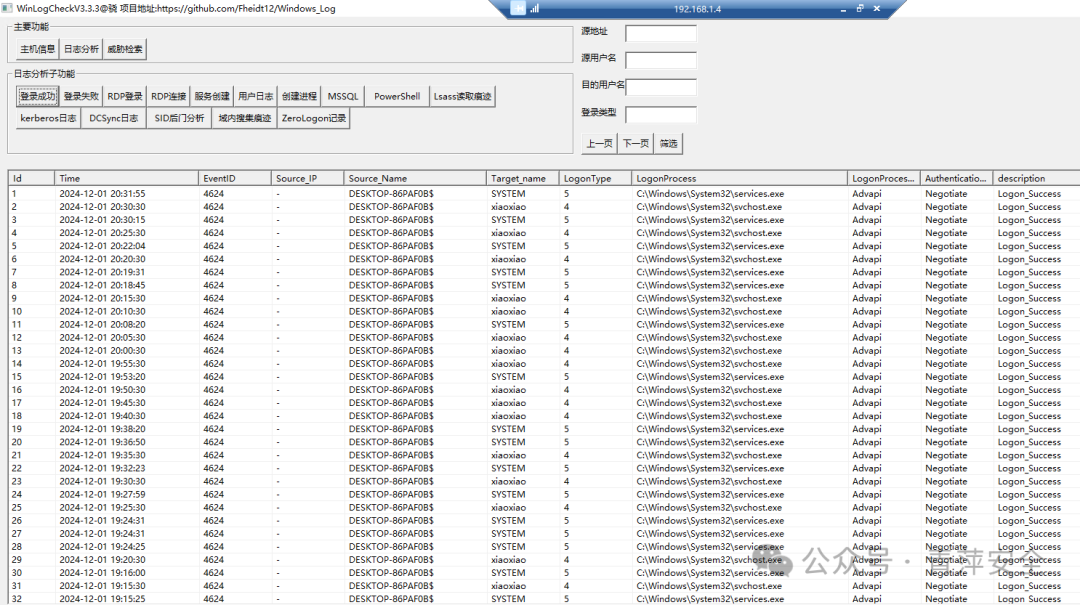

日志分析

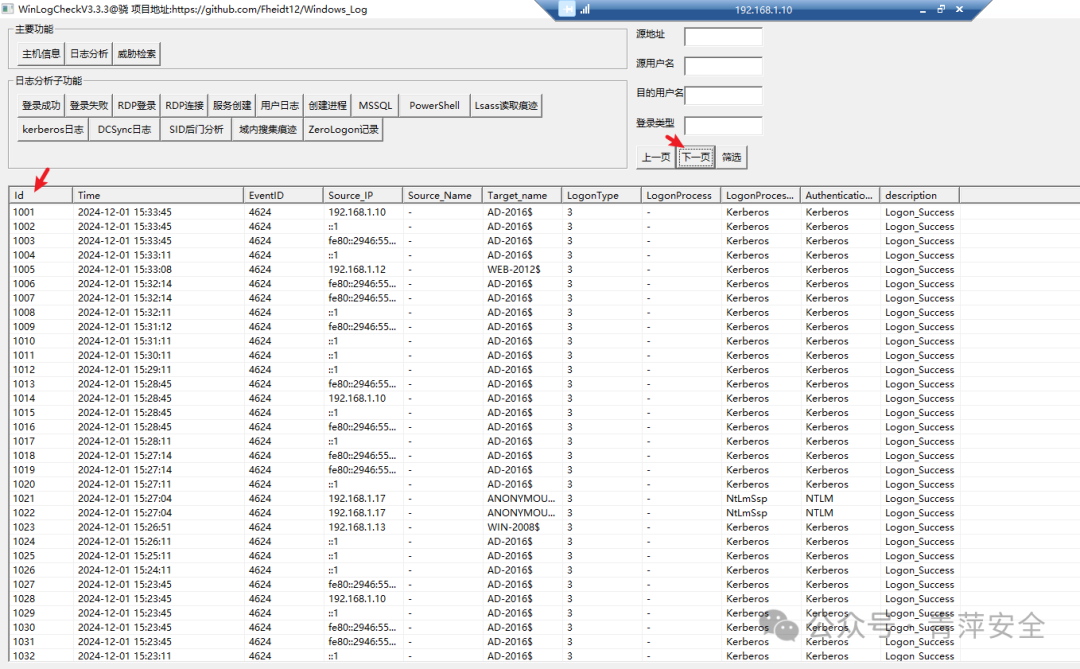

重点说下,登录成功和登录失败日志,其他日志大家自己点着看就行了(前面的版本也有说明不在赘述)

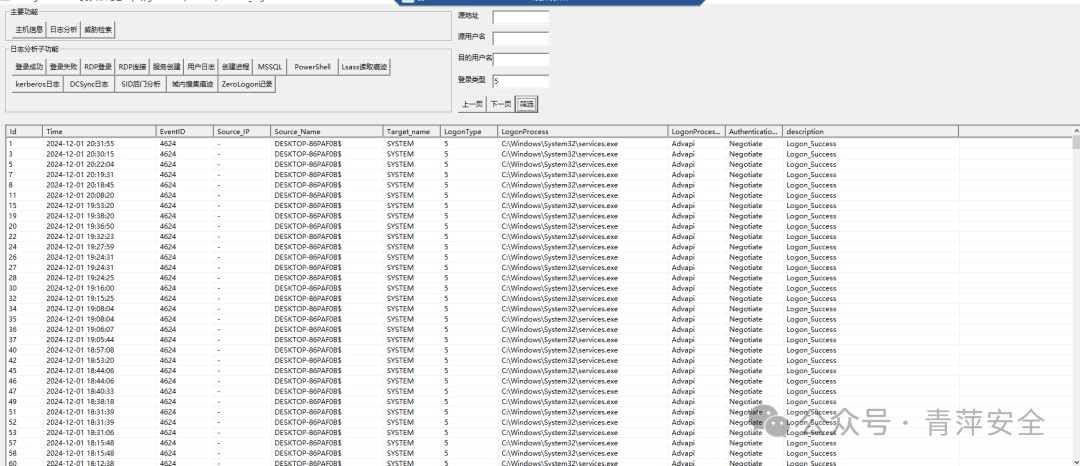

登录成功和登录失败日志,显示详细的登录信息包括:源目地址、目标用户名、登录进程、认证协议

可以对所有登录成功和登录失败日志按照:源地址、源用户名、目的用户名、登录类型进行筛选,举例筛选登录类型:5

默认显示前1000条日志,可点击下一页查看更多的日志

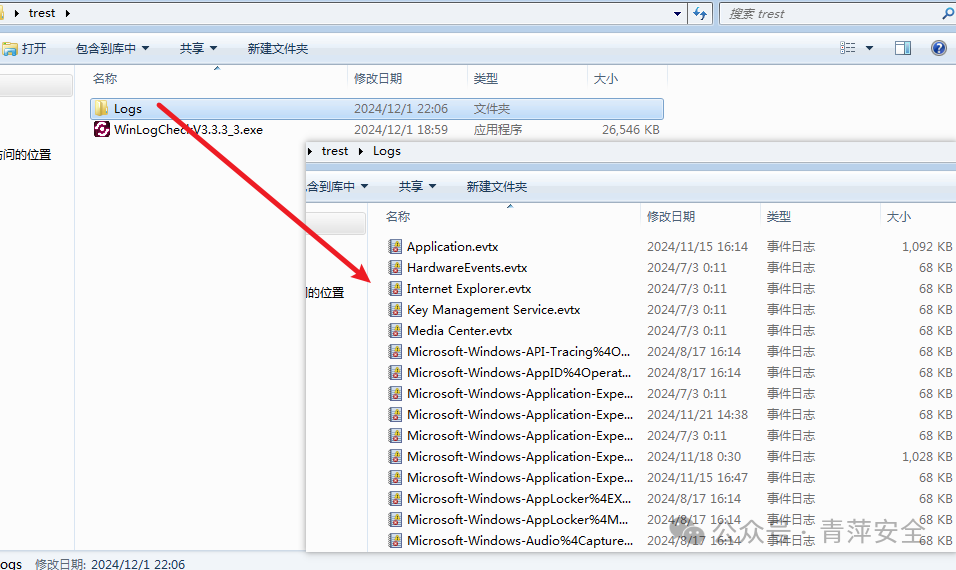

目前仍保留对离线日志的分析,将目标机器上面C:\Windows\System32\winevt\Logs 路径下全部打包放到工具同步即可,不要修改文件名

提示下:有些没有日志记录的,大概率是主机没有开启日志审核策略导致主机没有记录,具体怎么开百度就行

开启所有审核日志

管理员运行powershell 执行:

Get-Command -CommandType Cmdlet

auditpol /set /category:* /success:enable /failure:enable

威胁检索

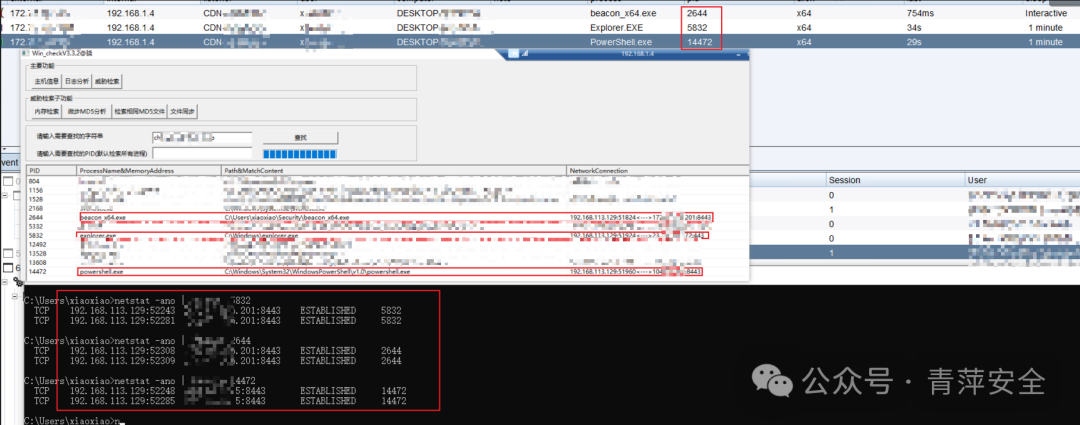

1、内存检索,将https://github.com/Fheidt12/Windows_Memory_Search 集成过来

使用场景:根据外联域名或者IP定位恶意进程(很推荐)

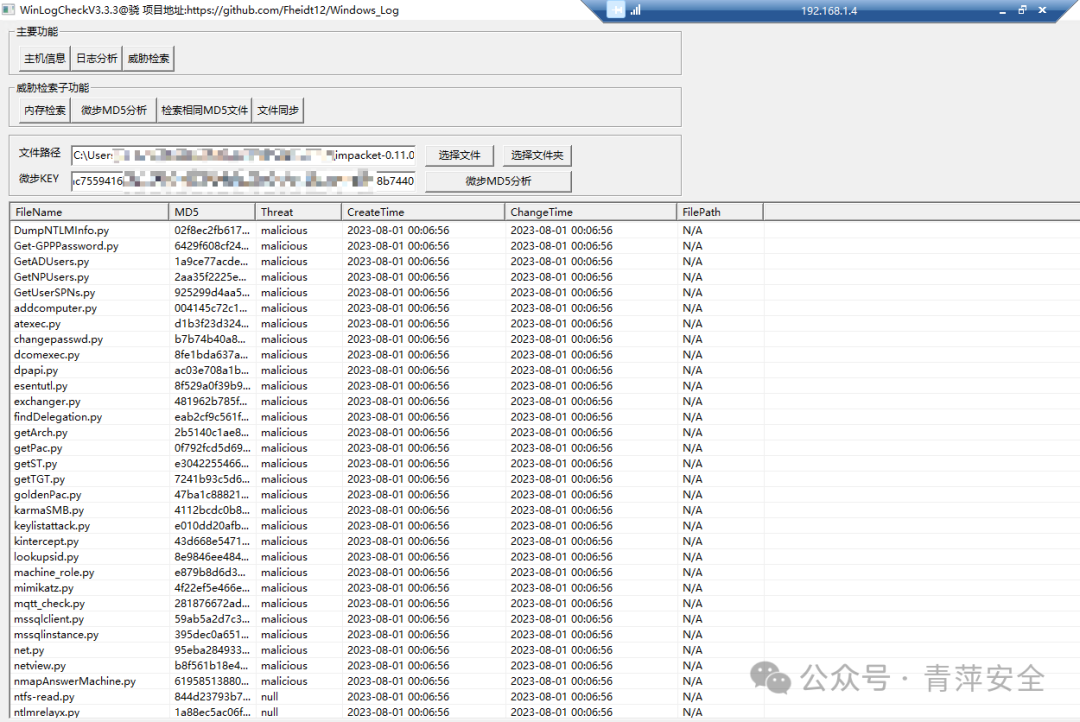

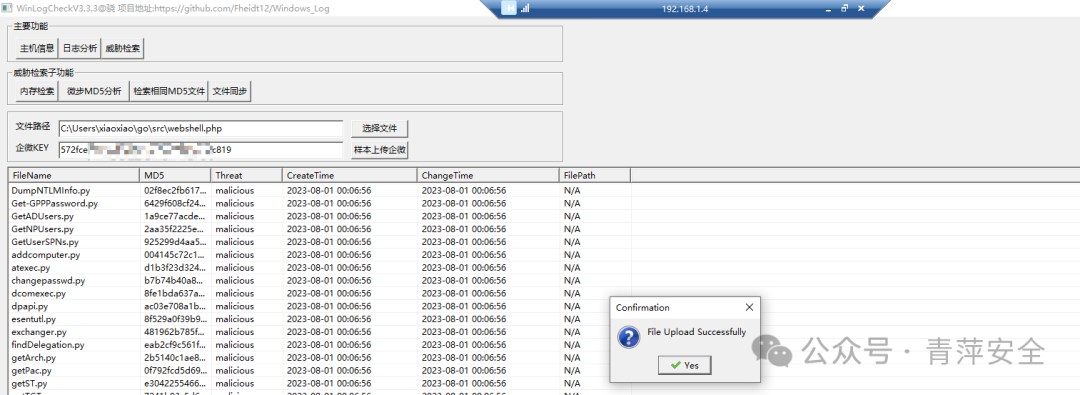

2、微步MD5分析,此功能不会直接上文件上传微步,而是计算文件的MD5,将MD5进行检索,返回文件是否为已知恶意文件

使用场景:批量快速确认文件是否为已知恶意文件

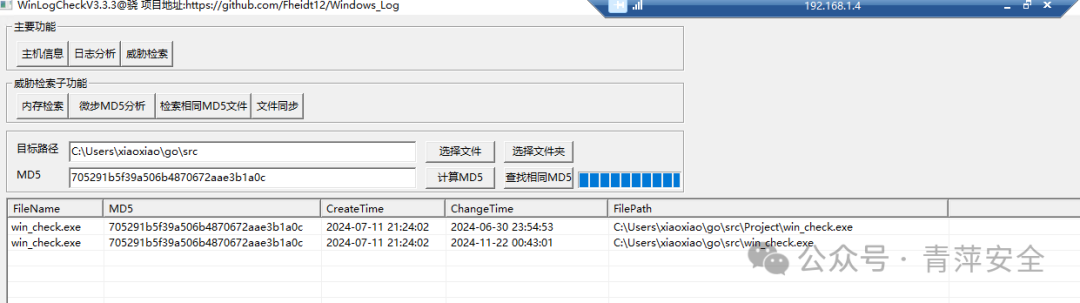

3、检索相同MD5文件

使用场景,当发现恶意文件后,可以检索指定目录先是否存在相同文件

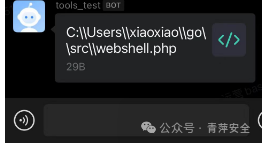

4、文件同步

使用场景:发现未知文件后,可以快速同步样本分析同事,协同进行分析;也可以将客户日志同步到本地,进行分析;

说明:这里微步和企业微信机器人的key 可以保存到相同目录下config.ini文件,也可以每次手动输入,如果手动输入,程序会以手动输入为准

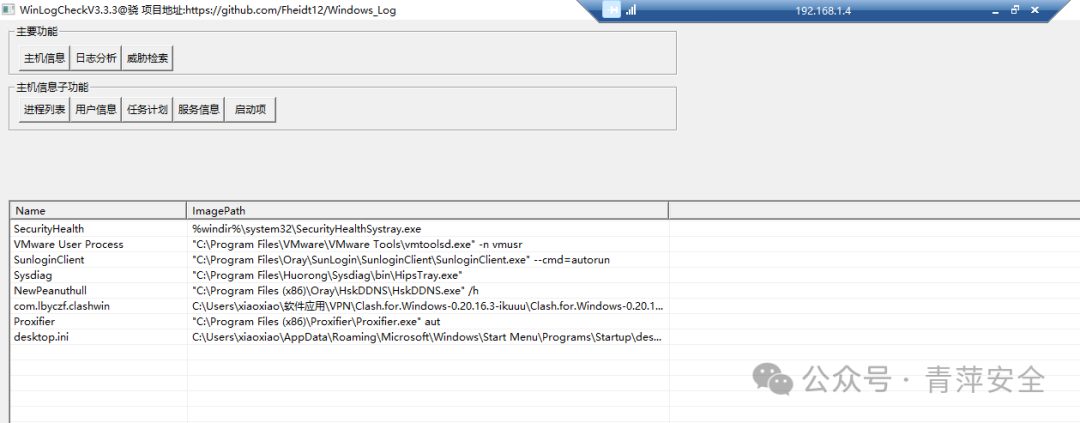

主机信息

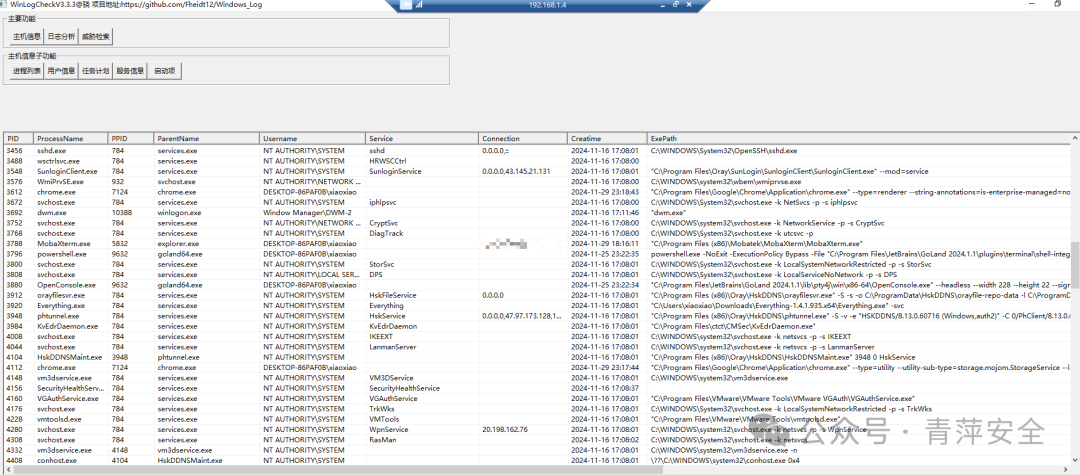

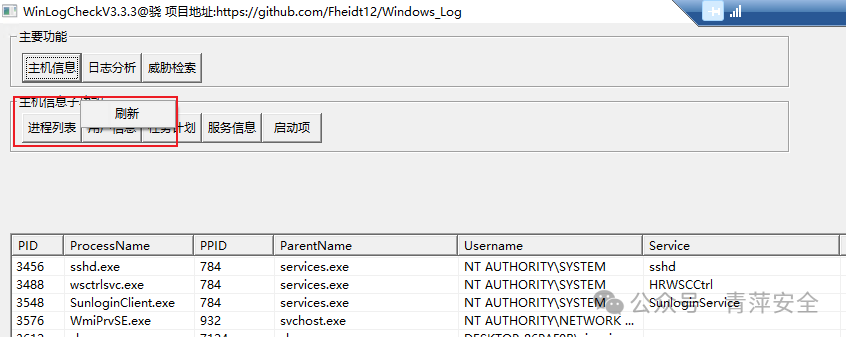

1、进程列表,输出:PID、进程名、PPID、父进程名、所属用户、所属服务、外联地址、创建时间、执行路径及参数;

说明:输出的信息并非实时更新,若需要更新,需手动右键点击进行列表进行手动刷新

说明:输出的信息并非实时更新,若需要更新,需手动右键点击进行列表进行手动刷新

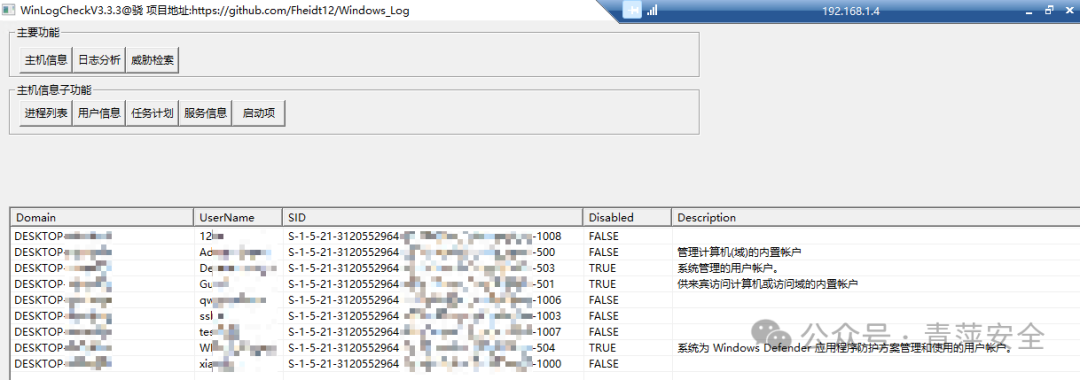

2、用户信息

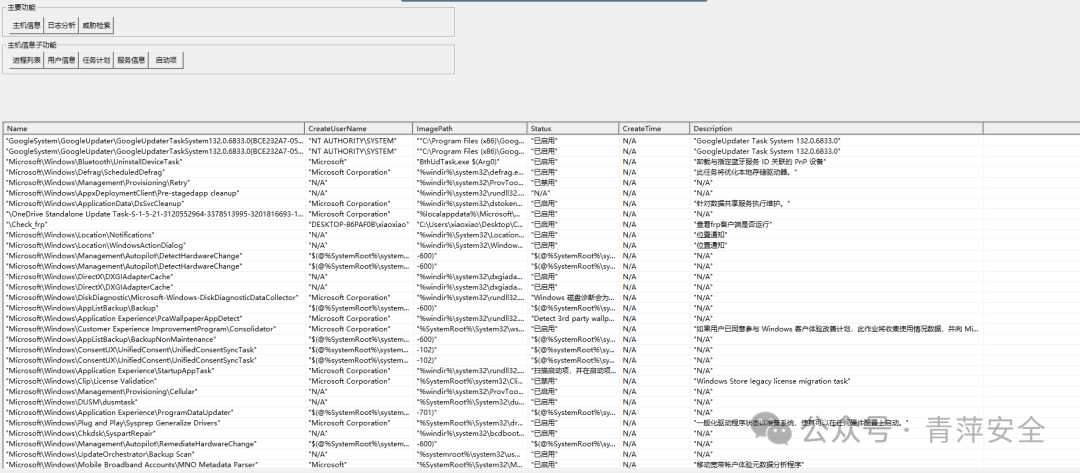

3、任务计划

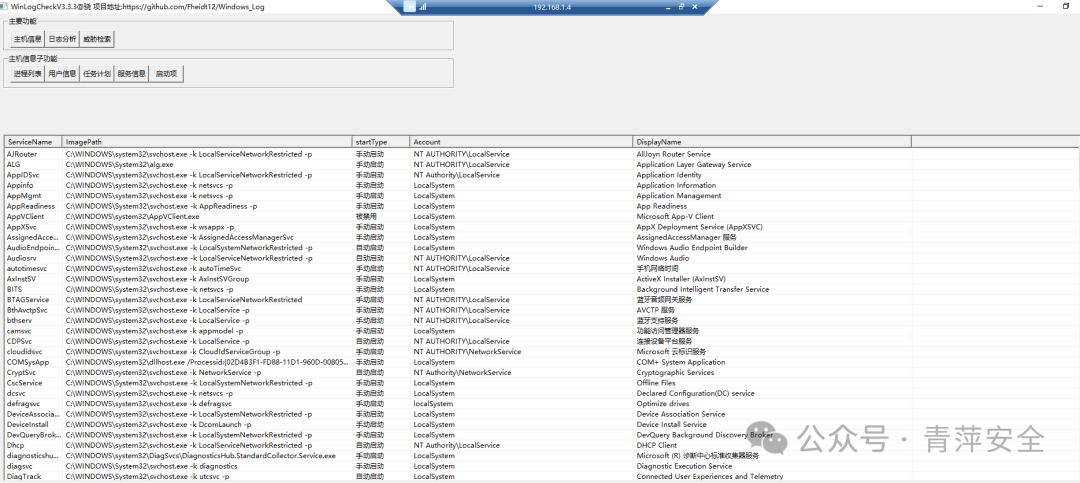

4、服务信息

5、启动项

补充下:

因为日志数据解析完是存入SQLLite数据库中,因此也可直接使用Navicat之类数据库连接工具进行查看

下载地址

https://github.com/Fheidt12/Windows_Log

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://sg.hqyman.cn/post/9129.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~